因产品更新的关系,公司总部与分支之间的IPsec VPN要进行变更,分支更换为深信服AF防火墙进行业务测试,他们之间的对接与论坛上的有一些不一样。

| 总部 | 分支 | |

| 设备 | SG-6000-M6560 | AF-1000-FH2100A |

| 子网范围 | 10.10.0.0/16 | 10.50.0.0/16 |

| 公网出口数 | 2 | 2 |

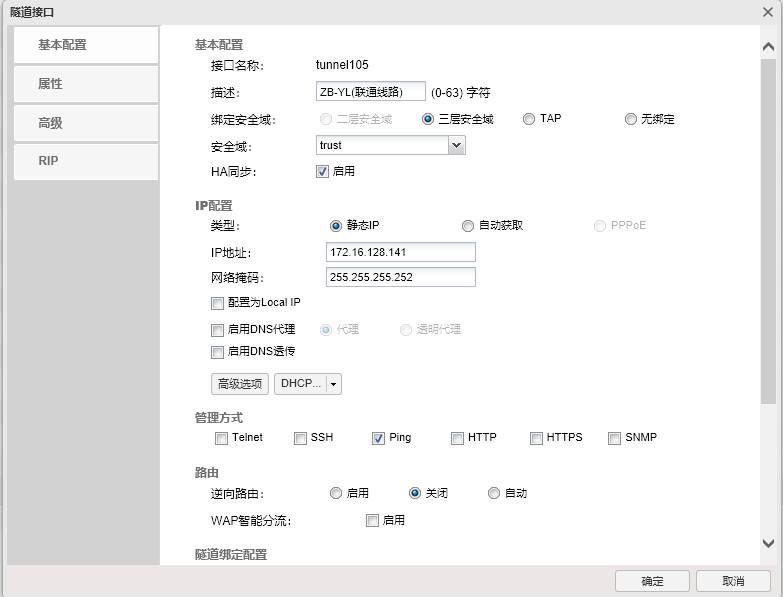

总部侧配置按照山石原有的配置过程进行配置,先建立VPN隧道接口:

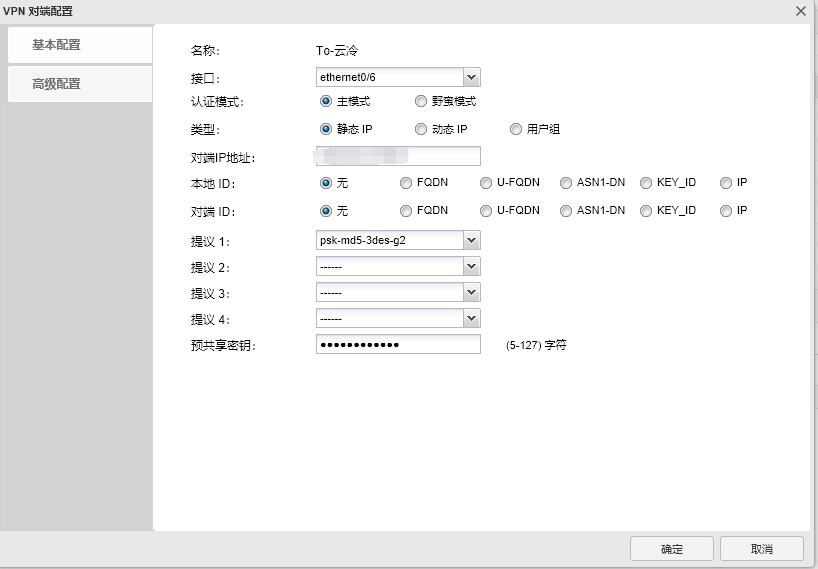

接下来创建IPsec VPN P1对端配置

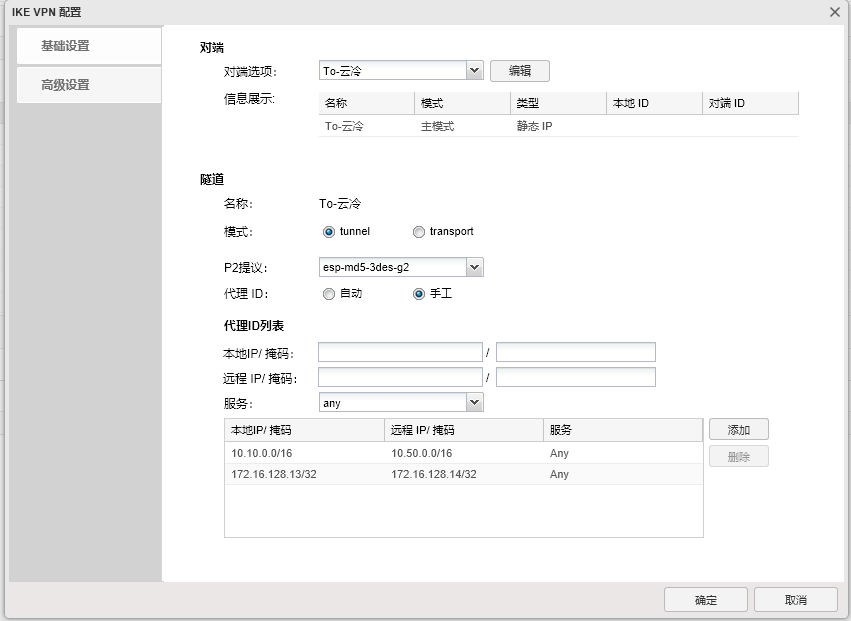

创建完成后进行IPsec VPN P2配置

注意,如果是山石设备之间的对接那么代理ID这里可以选择自动,2台设备会在隧道接口内协商本端和对端IP地址,但是由于是和其他品牌对接需要指定本端和对端的IP范围并且为私有网络地址而不是隧道接口地址。所以图中第一个代理ID等于深信服设备中的加密流配置(第二个代理ID配置可忽略)。

至此,总部侧的IPsec VPN已配置完毕,接下来配置分支深信服设备的对接,第一阶段配置需要配置虚拟线路可自行咨询深信服400。

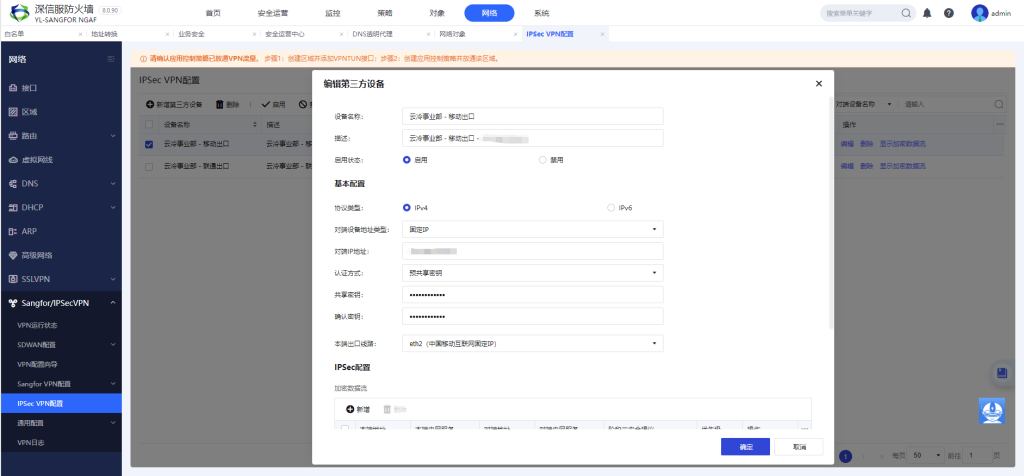

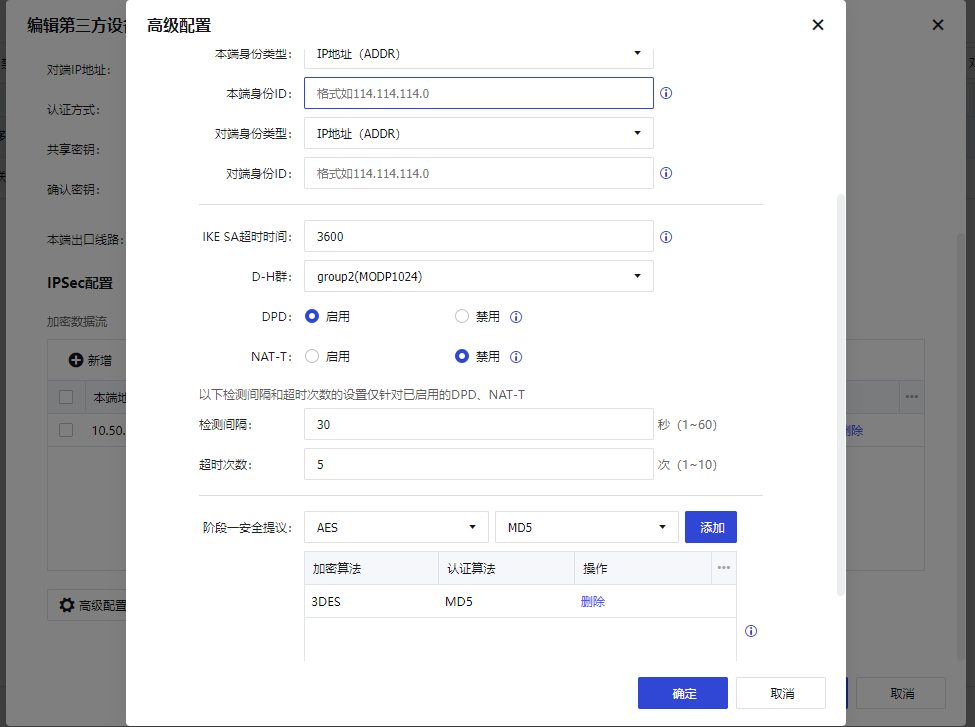

先添加第三方设备并填入对应参数,此界面为山石的IPsec VPN P2配置。接下来下拉找到高级配置进行IPsec VPN的P1阶段配置。

填写配置时主要注意一些参数和加密方式要与山石网科的配置一致,否则会报第一阶段协商错误。

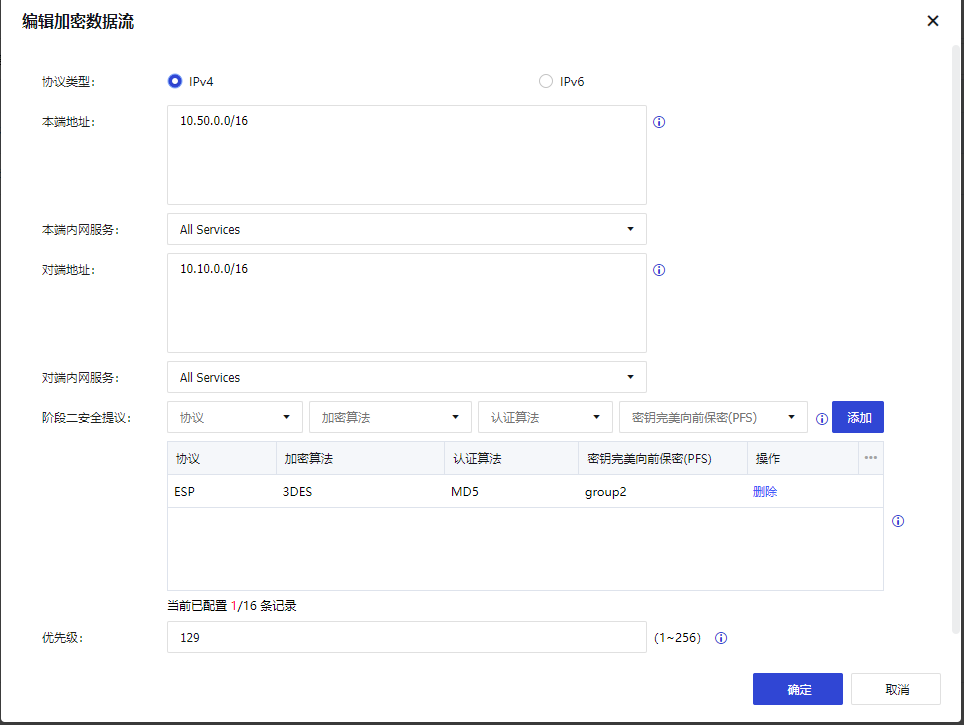

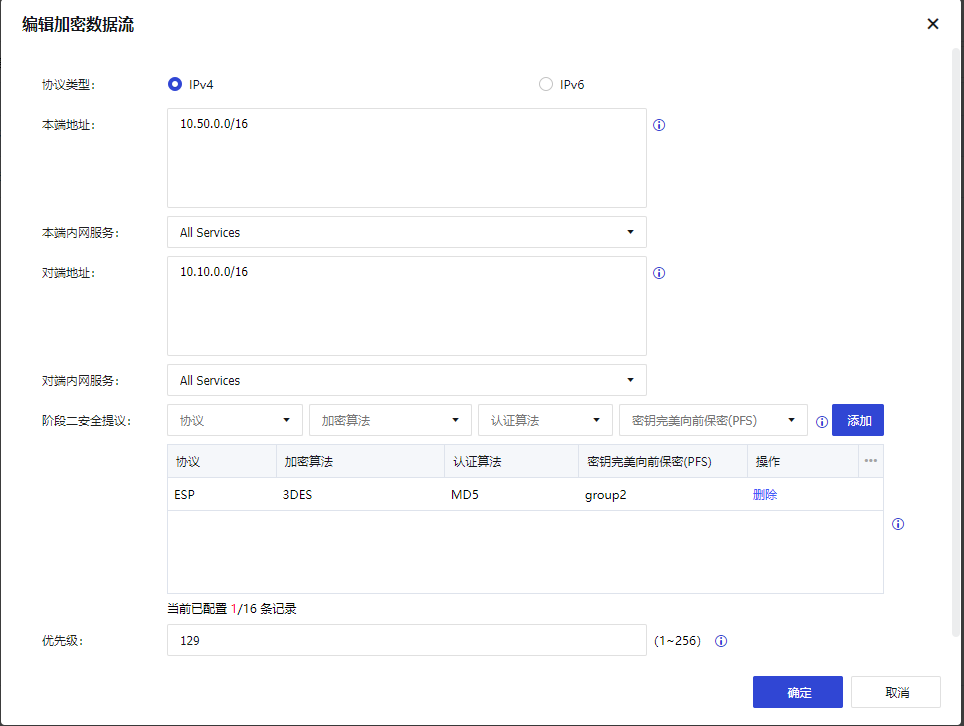

编辑好后添加加密数据流,该配置等于山石网科的代理ID配置。

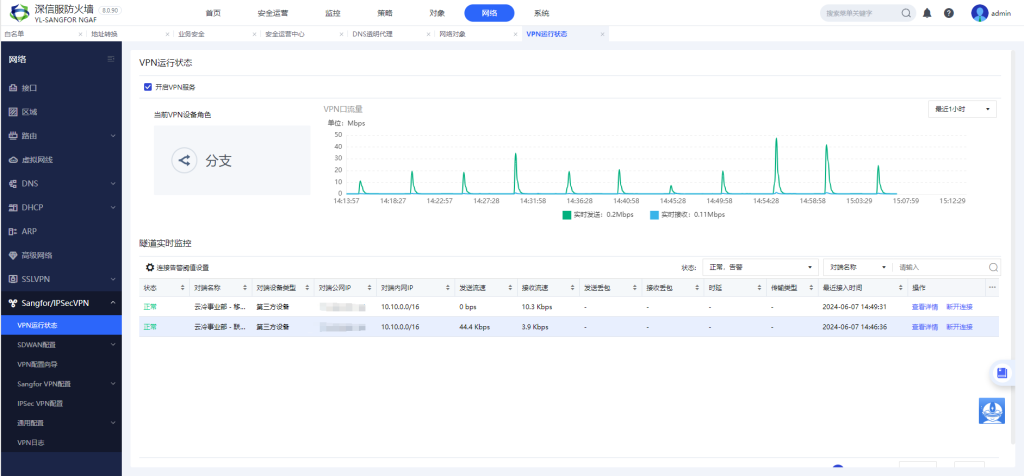

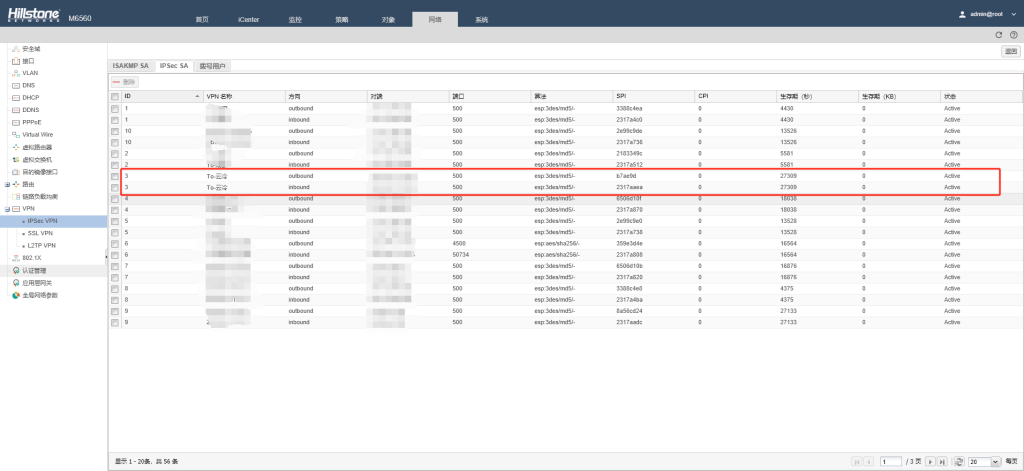

配置成功后可以看到2侧均已上线。

遇到的一些问题:

- 配置完成后日志提示一阶段协商失败并超时,检查配置后2侧一致。

- 联系深信服400需要进AF后台变更优先使用IPv4发包。

- 我有2条线路同时要进行IPsec VPN对接作为冗余,但保存加密数据流时提示IP掩码已存在/提示冲突。

- 目前该问题是由于2侧实现原理不同,目前仅能通过修改其中1条线路的加密数据流的优先级,这样可以实现主备,同时静态路由中要配置到运营商网关的故障侦测,以便能及时使路由失效从而实现故障转移。

Windows故障转移群集最佳实践

Windows故障转移群集最佳实践

![[泛微]使用JS实现条件控制字段必填-fuRyZ's Blog](https://www.furyblog.com/wp-content/uploads/2020/11/a3941abfbc65808b752e26f2e4fb3cd7-220x150.jpg)

评论前必须登录!

注册